数学思维在密码学中的应用

作业 (o′┏▽┓`o)

# 数学思维在密码学中的应用

在进行具体阐述之前,我认为有必要初步介绍一下密码学

# 密码学介绍

我认为密码学要探讨的问题,就是如何更好地进行信息加密、防止信息泄露。

密码学有数千年的历史。最开始为了防止信息泄露,会采取诸如,将信息用特殊的化学墨水写在纸上加以隐藏的手段,

但是这样的保密措施非常容易破解,但凡知道这个方法,就能轻易地读取隐藏地信息。

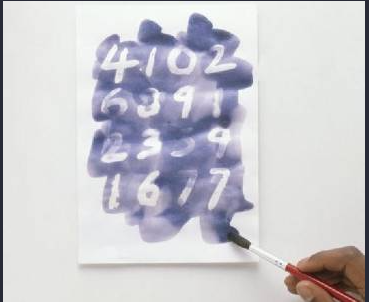

所以就诞生了密码 —— 一种通过密钥加密信息的手段

# 古典密码

1976 年以前的密码都属于古典密码,

古典密码有很多种,基本地可以大致分为两种,换位密码和替换密码。

简单来说,换位密码就是把明文(需加密的信息)

more...